IPSec VPN клиент/сервер

В Keenetic реализована возможность использовать встроенный клиент/сервер IPSec VPN. Благодаря наличию этой функции существует возможность, в соответствии с самыми строгими требованиями к безопасности, объединить несколько интернет-центров в одну сеть по туннелю IPSec VPN.

В основном, IPSec VPN применяется для безопасного подключения к офисной сети (например, из домашней сети к корпоративному серверу) или для объединения сетей (например, двух удаленных офисов). С туннелем IPSec VPN можно абсолютно не волноваться о конфиденциальности данных файлового сервера, IP-телефонии или потоков видеонаблюдения. IPSec является одним из самых безопасных протоколов VPN за счет использования криптостойких алгоритмов шифрования.

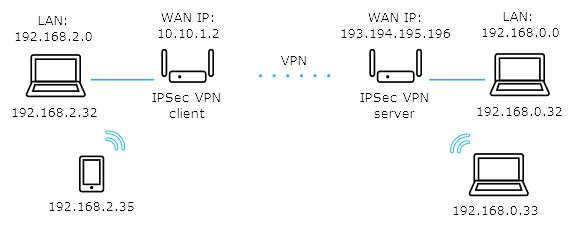

Рассмотрим пример объединения двух локальных сетей (192.168.2.x и 192.168.0.x) через IPSec VPN.

Важно

Для построения туннеля IPSec VPN через глобальную сеть Интернет, хотя бы на одном из интернет-центров (на внешнем интерфейсе WAN) должен быть публичный "белый" IP-адрес. Для удобства рекомендуется использовать постоянный (статический) IP-адрес на WAN-интерфейсе, а также воспользоваться службой доменных имен KeenDNS или DDNS для получения постоянного имени. Для работы IPSec-туннеля служба KeenDNS должна работать только в режиме "Прямой доступ" на роутере, который будет ожидать подключения.

Адреса объединяемых сетей должны принадлежать разным подсетям. Не рекомендуется использовать одно адресное пространство в локальной и удаленной сети, т.к. это может привести к конфликту IP-адресов.

Для организации подключения IPSec VPN и объединения двух разных подсетей, понадобятся два интернет-центра Keenetic. Такой тип подключения называется "точка-точка" (site-to-site).

Один интернет-центр Keenetic будет выступать в роли ожидающего подключение IPSec (назовем его сервером), а другой Keenetic в роли инициатора подключения IPSec (назовем его клиентом).

Интернет-центр, выступающий в роли сервера IPSec, имеет постоянный публичный "белый" WAN IP-адрес для подключения к Интернету. Другой интернет-центр, выступающий в роли клиента IPSec, использует частный "серый" WAN IP-адрес.

Итак, перейдем непосредственно к настройке интернет-центров для организации между ними безопасного туннеля IPSec VPN для объединения двух сетей.

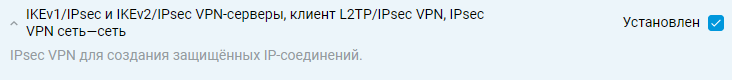

На интернет-центрах должен быть установлен компонент системы "IKEv1/IPsec и IKEv2/IPsec VPN-серверы, клиент L2TP/IPsec VPN, IPsec VPN сеть-сеть".

Сделать это можно на странице "Общие настройки системы" в разделе "Обновления и компоненты", нажав "Изменить набор компонентов".

Настройка Keenetic в роли сервера (ожидающего подключение IPSec).

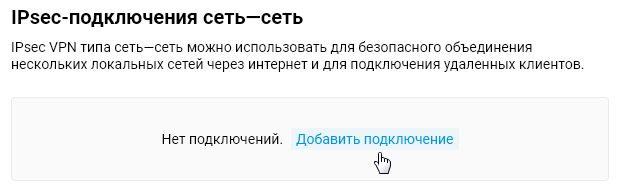

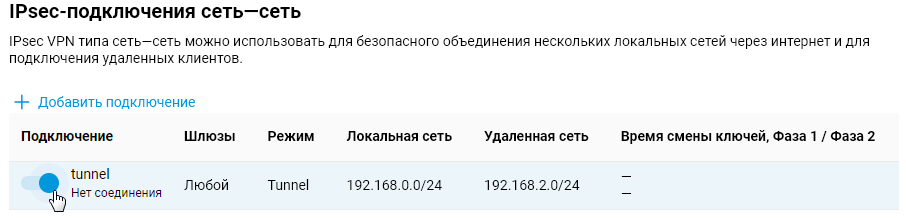

На странице "Другие подключения" в разделе "IPsec-подключения сеть-сеть" нажмите "Добавить подключение".

Откроется окно "Настройка IPsec-подключения сеть-сеть".

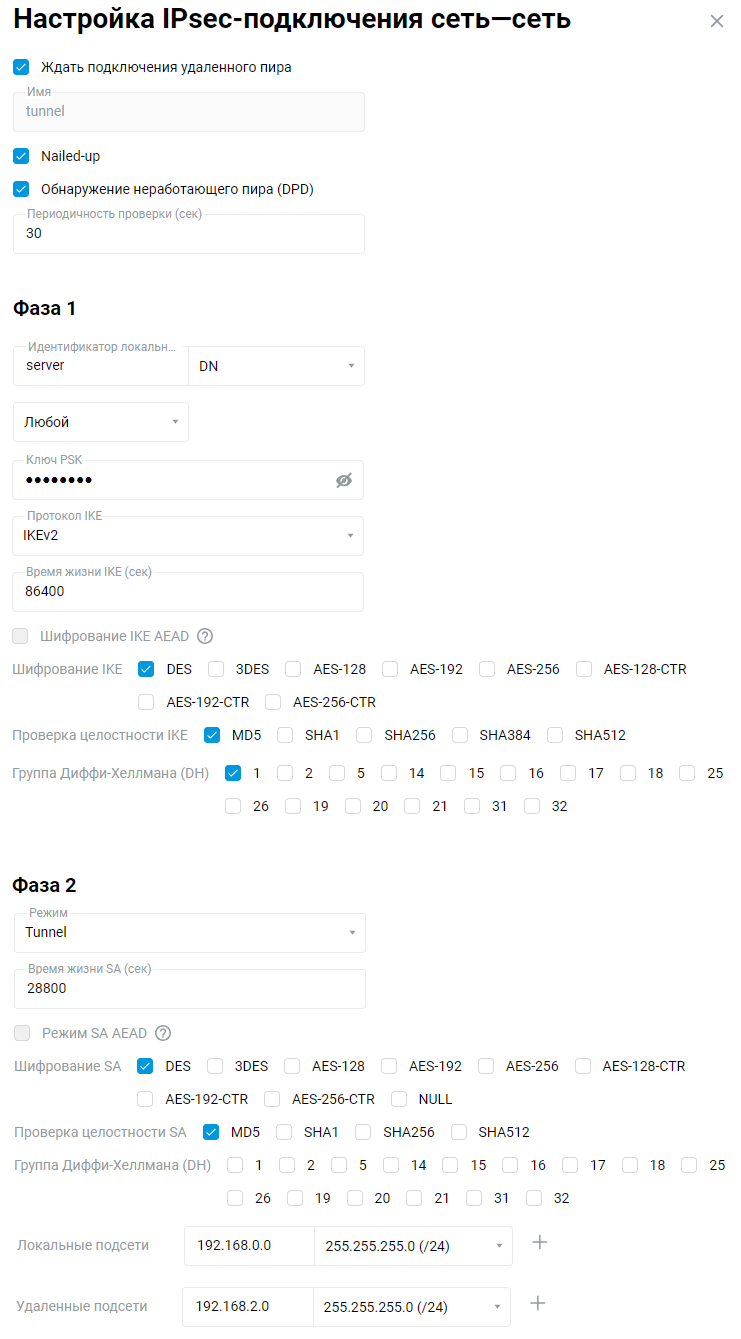

В нашем случае этот Keenetic будет выполнять роль сервера, поэтому включите опцию "Ждать подключения удаленного пира" (в этом случае инициатором подключения будет выступать клиент, а сервер будет ожидать подключения).

Опция "Nailed-up" предназначена для поддержания соединения в активном состоянии и восстановления туннеля при разрыве (данный параметр достаточно включить на одном конце туннеля).

Опция "Обнаружение неработающего пира DPD" (Dead Peer Detection) предназначена для определения работоспособности туннеля.

В настройках Фазы 1 в поле "Идентификатор локального шлюза" вы можете использовать любой идентификатор: "IP-адрес", "FQDN" (полное имя домена), "DN" (имя домена), "E-mail" (адрес эл. почты). В нашем примере используется идентификатор "DN" (имя домена) и в пустое поле идентификатора вписано произвольное имя.

Важно

Обратите внимание на идентификаторы локального и удаленного шлюзов в настройках 1-й фазы туннеля IPSec.

Идентификаторы должны быть разнымии указаны "крест-накрест" (крестообразно). Например, выбрав в качестве идентификатора значение "DN", установите на сервере:Идентификатор локального шлюза:

serverИдентификатор удаленного шлюза:

client

и на клиенте:

Идентификатор локального шлюза:

clientИдентификатор удаленного шлюза:

server

При множественных туннелях настройки локального и удаленного идентификаторов

должны быть уникальны для каждого туннеля.В настройках Фазы 2 в поле "Локальные подсети" нужно указать адрес локальной сети (в нашем примере

192.168.0.0), а в поле "Удаленные подсети" указать адрес удаленной сети, которая будет находиться за IPSec-туннелем (в нашем примере192.168.2.0).Важно

На обеих сторонах туннеля IPSec VPN настройки Фазы 1 и Фазы 2 обязательно должны совпадать. В противном случае туннель не будет установлен.

После создания IPsec-подключения переведите переключатель в состояние Включено.

Настройка Keenetic в роли клиента (инициатора подключения IPSec).

На странице "Другие подключения" в разделе "IPsec-подключения сеть-сеть" нажмите "Добавить подключение".

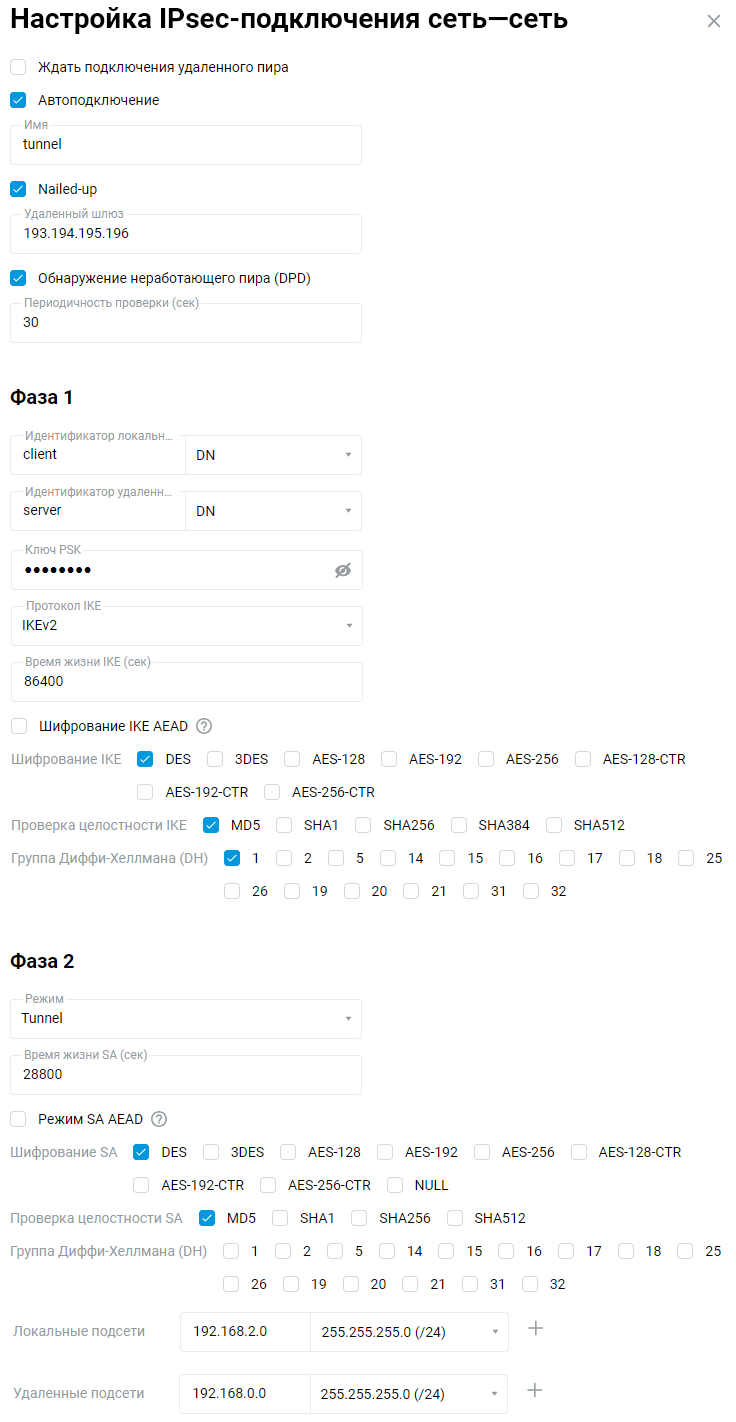

Откроется окно "Настройка IPsec-подключения сеть-сеть". В нашем случае этот Keenetic выполняет роль клиента, поэтому включите опцию "Автоподключение" (в этом случае инициатором подключения выступает клиент).

Опция "Nailed-up" предназначена для поддержания соединения в активном состоянии и восстановления туннеля при разрыве (данный параметр достаточно включить на одном конце туннеля).

Опция "Обнаружение неработающего пира DPD" (Dead Peer Detection) предназначена для определения работоспособности туннеля.

В поле "Удаленный шлюз" укажите публичный IP-адрес или доменное имя удаленного интернет-центра (это может быть имя KeenDNS или DDNS).

Важно

В настройках Фазы 1 в полях "Идентификатор локального шлюза" и "Идентификатор удаленного шлюза" нужно указать те же идентификаторы, которые вы использовали на удаленном интернет-центре, но указаны они должны быть "крест-накрест" (крестообразно). Например, выбрав в качестве идентификатора значение "DN" установите на сервере:

Идентификатор локального шлюза:

serverИдентификатор удаленного шлюза:

client

и на клиенте:

Идентификатор локального шлюза:

clientИдентификатор удаленного шлюза:

server

При множественных туннелях настройки локального и удаленного идентификаторов должны быть уникальны для каждого туннеля.

В настройках Фазы 2 в поле "Локальные подсети" нужно указать адрес локальной сети интернет-центра (в нашем примере

192.168.2.0), а в поле "Удаленные подсети" указать адрес удаленной сети, которая будет находиться за установленным туннелем (в нашем примере192.168.0.0).Важно

На обеих сторонах туннеля IPSec VPN настройки Фазы 1 и Фазы 2 обязательно должны совпадать. В противном случае туннель не будет установлен.

После создания IPsec-подключения переведите переключатель в состояние Включено.

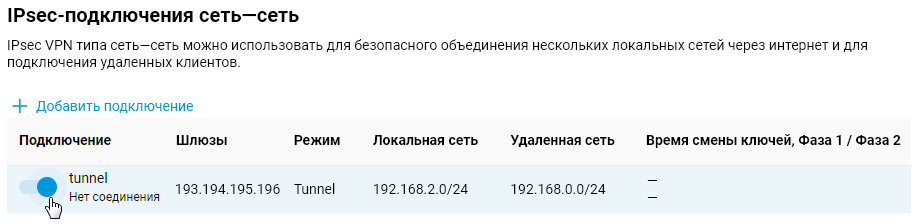

Проверка состояния IPsec-подключения.

Если настройки подключения были указаны верно на устройствах, то туннель IPSec VPN должен установиться между интернет-центрами.

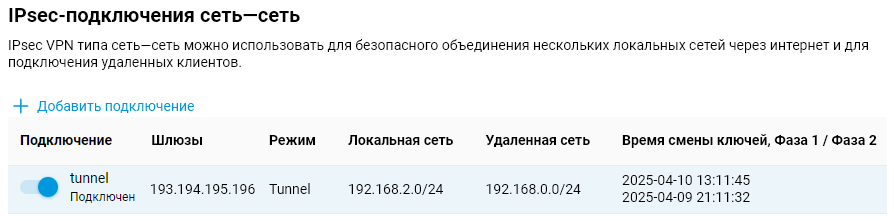

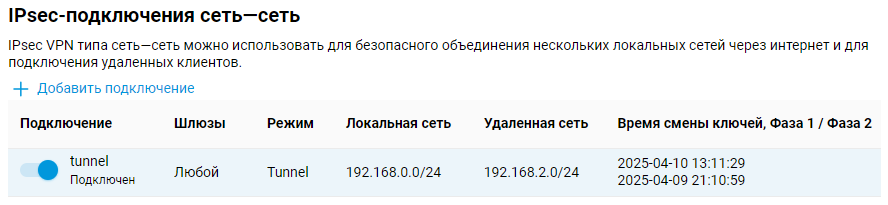

На странице "Другие подключения" в разделе "IPsec-подключения сеть-сеть" будет показан статус подключения. При установке туннеля статус подключения будет "Подключен".

Пример статуса туннеля на интернет-центре Keenetic (в роли клиента):

Пример статуса туннеля на интернет-центре Keenetic (в роли сервера):

Для проверки работоспособности туннеля выполните пинг интернет-центра или компьютера удаленной сети, находящегося за туннелем IPSec VPN.

Подсказка

Широковещательные broadcast-запросы (например, NetBIOS) не будут проходить через VPN-туннель, поэтому в сетевом окружении имена удаленных хостов не будут отображаться (доступ к ним возможен по IP-адресу, например

\\192.168.2.27). Также каждый Keenetic должен быть основным шлюзом в своей сети, в случае несоблюдения данного условия, трафик пойдет мимо туннеля. В таком случае нужно добавлять на локальные хосты маршрут в удаленную сеть вручную или через DHCP-опции на маршрутизаторе, который является DHCP-сервером в такой схеме.Если VPN-туннель IPSec был установлен, но пинг проходит только до удаленного интернет-центра и не проходит на хосты удаленной сети, то вероятнее всего на самих хостах блокирует пинг (

icmp) Брандмауэр Windows или аналогичное ПО (Межсетевой экран или Firewall).Также каждый Keenetic должен быть основным шлюзом в своей сети, в случае несоблюдения данного условия, трафик пойдет мимо туннеля. В таком случае нужно добавлять на локальные хосты маршрут в удаленную сеть вручную или через DHCP-опции на маршрутизаторе, который является DHCP-сервером в такой схеме.

Подсказка

Рекомендуем использовать версию протокола IKEv2. Версию IKEv1 используйте только в том случае, когда ваше устройство не поддерживает IKEv2.

Если наблюдаются разрывы VPN-подключения, попробуйте в интернет-центре Keenetic отключить опции "Nailed-up" и "Обнаружение неработающего пира (DPD)".