OpenConnect VPN-сервер

Начиная с версии ОС 4.2.1 добавлен сервер и клиент OpenConnect VPN, что обеспечивает возможность настройки удаленного подключения SSL VPN к интернет-центру Keenetic.

Особенность данного типа VPN — использование протоколов защиты SSL/TLS, что позволяет выполнять безопасную передачу данных через HTTPS-трафик. Тип подключения OpenConnect является совместимым аналогом Cisco AnyConnect. OpenConnect VPN это простое средство удаленного доступа до локальной сети роутера, позволяя пользователям безопасно работать из любой точки Интернета, легко проходя через NAT и брандмауэр провайдера.

Важно

Преимуществом туннеля OpenConnect VPN является его способность работать через облако, т.е. он позволяет установить подключение между клиентом и сервером, даже при наличии частных IP-адресов с обеих сторон (такую возможность имеет также SSTP VPN). Остальные VPN-серверы требуют наличия публичного IP-адреса. Передача данных в туннеле происходит при помощи https-трафика (tcp/443). Так как OpenConnect VPN-сервер работает через облачные серверы Keenetic Cloud, его скорость зависит от числа пользующихся облаком пользователей и их активности.

Для подключения к OpenConnect-серверу потребуется установка дополнительных программ и приложений в ОС Windows, iOS и Android. В качестве клиента OpenConnect может выступать сам интернет-центр Keenetic. Дополнительную информацию вы найдете в статьях Подключение OpenConnect из Android и OpenConnect VPN-клиент.

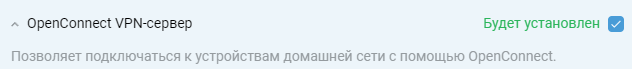

Для настройки сервера нужно установить компонент системы OpenConnect VPN-сервер. Сделать это можно на странице Общие настройки системы в разделе Обновления и компоненты, нажав на Изменить набор компонентов.

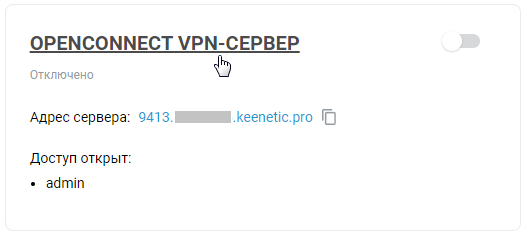

После этого перейдите на страницу Приложения. Здесь вы увидите плитку OpenConnect VPN-сервер.

Для работы сервера нужно предварительно зарегистрировать интернет-центр в облачной службе KeenDNS, получив имя из домена keenetic.link, keenetic.pro или keenetic.name, поддерживающих работу с сертификатом безопасности SSL. Иначе, подключающийся к серверу клиент не сможет установить доверенное https-соединение. Информацию, о том как зарегистрировать имя KeenDNS, вы найдете в статье Сервис доменных имен KeenDNS.

Для подключения к VPN-серверу будет автоматически сгенерировано доменное имя роутера 4-го уровня, оно будет указано в строке Адрес сервера и имеет вид ****.*****.keenetic.* (в нашем примере это 9413.*****.keenetic.pro). Именно этот адрес нужно будет указать в настройках VPN-клиента для подключения к серверу.

Теперь перейдем непосредственно к настройке VPN-сервера.

На странице Приложения нажмите по ссылке OpenConnect VPN-сервер.

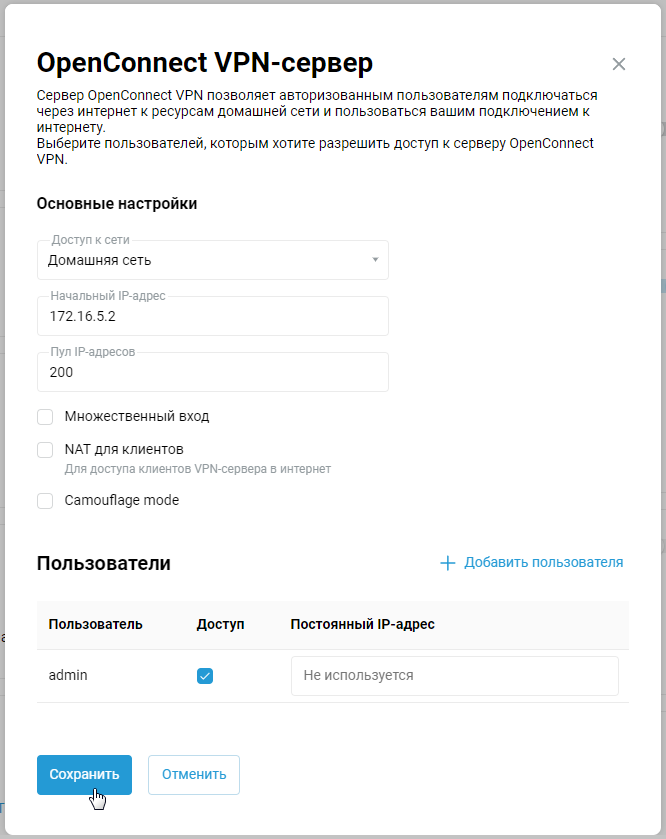

В основных настройках в поле Доступ к сети по умолчанию указан параметр Домашняя сеть. При необходимости можно указать отличный от Домашней сети сегмент. Через VPN-туннель в таком случае будет доступна сеть указанного сегмента.

Общее количество возможных одновременных подключений задается настройкой размера пула IP-адресов. Как и начальный IP-адрес, эту настройку не рекомендуется менять без необходимости.

Важно

Если Начальный IP-адрес попадает в диапазон сети указанного в поле Доступ к сети сегмента, включается функция ARP-Proxy, что позволит обращаться к такому VPN-клиенту из указанного локального сегмента. Например, если в поле Доступ к сети выбрана домашняя сеть 192.168.1.0 с маской 255.255.255.0 и настройками DHCP-сервера: Начальный адрес пула: 192.168.1.33, Размер пула адресов: 120, вы можете задать Начальный IP-адрес VPN-сервера 192.168.1.154, который попадает в диапазон 192.168.1.1-192.168.1.254, и иметь доступ из домашней сети к VPN-клиентам наравне с доступом к локальным устройствам.

Параметр Множественный вход управляет возможностью устанавливать к серверу несколько одновременных подключений, используя при этом одни и те же учетные данные. Это не является рекомендованным сценарием в связи с понижением уровня безопасности и неудобствами при мониторинге. Однако, при первоначальной настройке, или для случаев, когда требуется разрешить установку туннеля с нескольких устройств одного пользователя, опцию можно оставить включенной.

Важно

При выключенной опции Множественный вход, появляется возможность назначить постоянный IP-адрес для подключаемых клиентов. Сделать это можно на странице настройки VPN-сервера в разделе Пользователи.

По умолчанию в конфигурации сервера выключена опция NAT для клиентов. Эта настройка служит для доступа клиентов VPN-сервера в Интернет. В случае режима доступа Через облако (настройка сервиса KeenDNS), рекомендуем не использовать настройку NAT для клиентов, поскольку пропускная способность туннеля при облачном подключении может быть ниже, чем пропускная способность подключения к Интернету сервера, либо клиента.

Режим Camouflage обеспечивает дополнительную безопасность подключения OpenConnect VPN от удаленного сканирования доступных сервисов.

В разделе Пользователи выберите учетные записи пользователей, которым хотите разрешить доступ к OpenConnect-серверу и в локальную сеть. Здесь же вы можете добавить нового пользователя, указав имя и пароль. В нашем примере доступ открыт для учетной записи администратора роутера (admin).

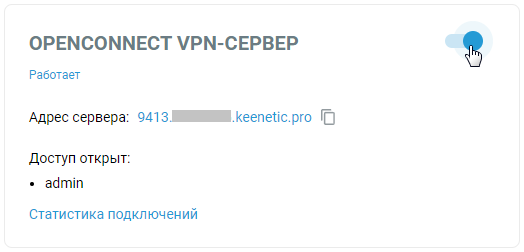

После настройки VPN-сервера переведите переключатель в состояние Включено.

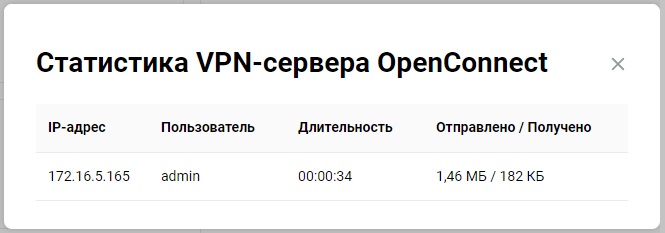

По ссылке Статистика подключений вы можете посмотреть статус подключения и дополнительную информацию об активных сессиях.

Если вы хотите организовать доступ клиентов не только к локальной сети VPN-сервера, но и в обратную сторону, т.е. из сети VPN-сервера в удаленную сеть VPN-клиента, чтобы обеспечить обмен данными между двумя сторонами VPN-туннеля, обратитесь к инструкции Маршрутизация сетей через VPN.

Примечание

Для подключения к серверу в качестве клиента можно использовать:

интернет-центр Keenetic — OpenConnect VPN-клиент;

мобильное устройство с ОС Android — Подключение OpenConnect из Android;

компьютер с ОС Windows — ???.