Каким образом настроить правила межсетевого экрана для исходящих пакетов?

Важно

В этой статье представлена информация для опытных пользователей.

Созданный через веб-конфигуратор список правил межсетевого экрана привязывается к указанному интерфейсу в направлении in , т.е. анализируются сетевые пакеты, входящие в интерфейс (для внешних интерфейсов это пакеты из интернета в роутер, для локальных — от хостов к роутеру). Проверку исходящих пакетов (в направлении out) можно настроить через интерфейс командной строки (CLI) роутера.

Рассмотрим принцип работы на примере запрещающих правил для прохождения ICMP-трафика.

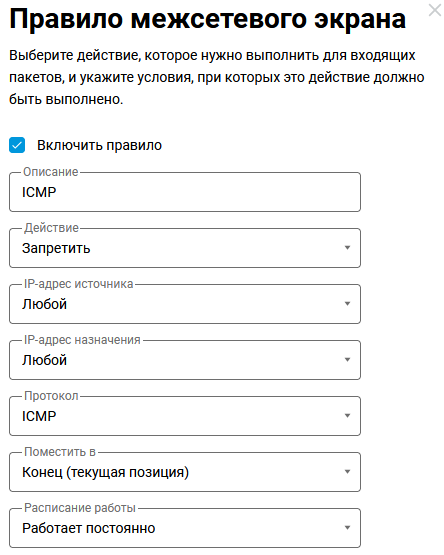

1. Предположим, мы создаём через веб-конфигуратор запрещающее правило для любых адресов по протоколу ICMP для внешнего проводного интерфейса ISP.

В файле конфигурации мы увидим следующие настройки:

access-list _WEBADMIN_GigabitEthernet1

deny icmp 0.0.0.0 0.0.0.0 0.0.0.0 0.0.0.0

deny description ICMP

...

interface GigabitEthernet1

rename ISP

description ISP

...

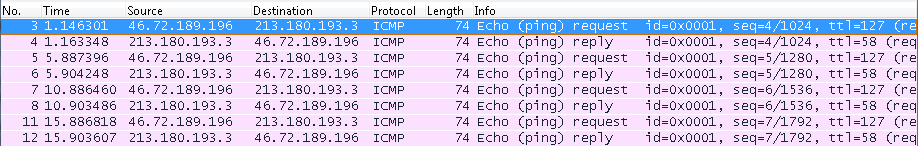

ip access-group _WEBADMIN_GigabitEthernet1 inУказанный список правил прикрепляется к интерфейсу в направлении in (входящем). В этом случае пинг до внешних ресурсов проходить не будет, но запросы с роутера и ответы от хоста будут видны на интерфейсе. При данном правиле межсетевого экрана в дампе мы будем видеть пакеты icmp request и reply.

2. Чтобы создать правило для out (исходящих) пакетов, можно использовать уже созданный список правил и привязать его к интерфейсу, отвязав входящее правило. Для этого нужно последовательно выполнить команды:

interface ISP no ip access-group _WEBADMIN_GigabitEthernet1 in interface ISP ip access-group _WEBADMIN_GigabitEthernet1 out

3. Также создать правило для out (исходящих) пакетов можно следующим способом: в веб-конфигураторе удалить созданное правило (если оно ранее было создано) и через CLI создать свой список правил и привязать его к нужному интерфейсу.

В нашем примере создан список с именем MyACL с запрещающим правилом для ICMP-трафика, затем привязан к интерфейсу ISP и указано направление out:

access-list MyACL deny icmp 0.0.0.0 0.0.0.0 0.0.0.0 0.0.0.0 interface ISP ip access-group MyACL out

В результате пинг до внешних ресурсов также не будет проходить, но в дампе на интерфейсе уже не будет видно ICMP-трафика, так как он будет фильтроваться ещё перед отправкой запроса.